导语:近期,安天CERT(安全研究与应急处理中心)接收到来自客户反映的收到自己邮件地址发送给自己的恐吓邮件,勒索比特币的事件,经分析发现这是自10月份以来新的诈骗手法。

1、概述

近期,安天CERT(安全研究与应急处理中心)接收到来自客户反映的收到自己邮件地址发送给自己的恐吓邮件,勒索比特币的事件,经分析发现这是自10月份以来新的诈骗手法。

由于邮件信头的发信人地址可以任意伪造[1],诈骗者通过将发信人邮箱伪造成受害者的收信邮箱,让受害者收到一封“来自自己的邮件”,以此让受害者相信自己的邮箱“已经被控制”;之后,诈骗者则进一步欺骗受害者,称其设备也被安装了木马,且一直处于监控中,恐吓受害者向指定比特币钱包汇入指定金额消灾。

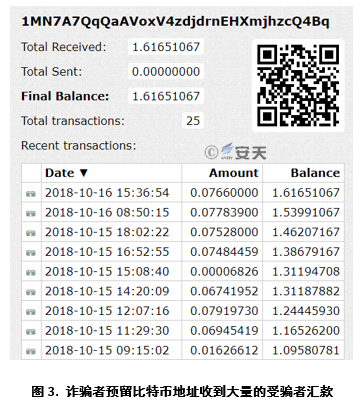

网络上已经有大量用户反映收到了使用该类手法的诈骗邮件[2],查看诈骗者预留的比特币钱包发现已有不少受害者上当,且目前仍然有受害者在向诈骗者汇入虚拟货币,其总计价值已有上万美金。

目前流行的这类邮件是单纯的恐吓性诈骗邮件,可以直接忽略并删除,受害者的邮箱和机器并未受到入侵和控制。

2、诈骗邮件事件分析

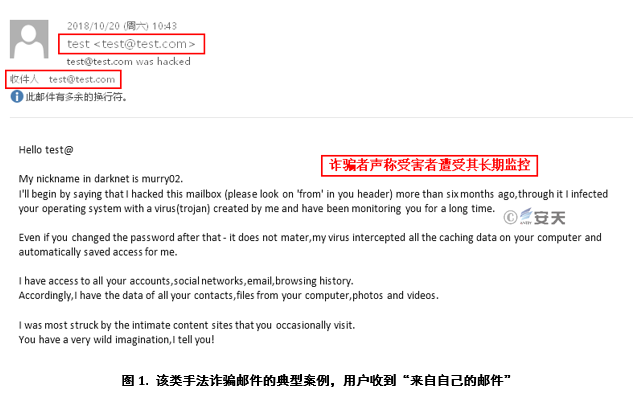

根据用户反馈的相关诈骗邮件,这类邮件的标题为:“受害者邮箱地址”+“was hacked”。邮件正文内容基本包含以下几方面:

1)声称自己是来自“暗网”的黑客(如waite23/kurtis09/hugibert19/murry02等虚假ID),警告受害者邮箱账号已被盗取,不相信的话请查看收信人是否来自于受害者自己。

2)表示受害者的机器已感染了自己注入的木马且遭受了长期监控,用户上网记录和本地数据能够被随意访问,受害者修改密码也不再管用等。

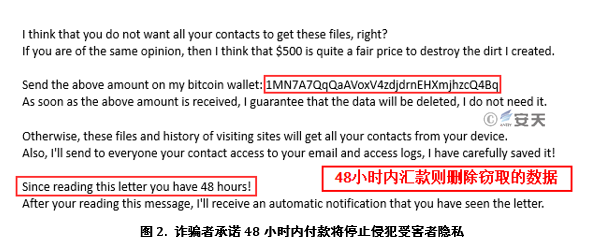

3)只要在48小时内向指定比特币地址里汇入指定金额(例如500美金),就会删除木马并停止攻击行为。

4)有的还会继续发送邮件并提高金额。

这属于典型的Sextortion骗局,这是一类常见的网络诈骗手段。诈骗者在并未侵入受害者的信箱和设备的情况下,通过一系列的“证据”,譬如“展示受害者曾经泄露过的账号密码”等手法对受害者进行恐吓,称其邮箱已被盗用、设备遭到了真实的黑客入侵,然后声称一直在记录受害者访问城人网站等不当内容时的屏幕和摄像头,如果受害者不向诈骗者指定的比特币钱包付款,就会将这些事情公之于众。

而通过让受害者收到“来自自己的邮件”来证明受害者邮箱已被黑客盗取的诈骗手段是最近一段时间才出现的。普通网民如果不清楚邮件的信头可以任意伪造这一事实的话,很容易被诈骗者欺骗。

在我们获取到的数十份邮件样本中,诈骗者选取的收款地址全部是比特币钱包“1MN7A7QqQaAVoxV4zdjdrnEHXmjhzcQ4Bq”。经查询得知,自2018年10月13日起该收款地址共收到受害者汇入的1.61651067枚比特币,按照当前兑换价格计算,金额超过一万美元,截至目前仍有受害者在向其汇款。

由于邮件发送使用的SMTP协议的信头可以任意构造,部分邮件服务商转发邮件不进行相互认证,因此其“from:”字段可以任意修改,在邮件中显示为任意发信人。但对多数主流邮件服务商(ESP),这种邮件都会被反垃圾邮件功能主动拦截过滤,市面上常见的邮箱提供商都支持对此类垃圾邮件的过滤功能,包括直接拒绝接收该邮件。

客户需检查所使用的邮件系统是否配置了垃圾邮件过滤器或者需要更换更安全的邮件系统。

另外,根据BITCOINWHOSWHO提供的数据[3]:自2018年9月份以来,有来自42个国家的大量受害者声称收到了使用各种不同手法的类似Sextortion的诈骗邮件。报告中称搜集到了621个比特币钱包地址,诈骗者通过这种敲诈手法共收到高达540.27603866个比特币的赃款,给受害人带来了很大的经济损失。

3、总结

这一系列敲诈邮件,事实上是敲诈者通过伪造邮件信头数据,让受害者收到一封“来自自己的邮件”,以此让被敲诈者相信其信箱被入侵了。但实际上,用户的邮箱账号和机器并未受到诈骗者的入侵和控制,切不可私下给诈骗者汇款以防上当受骗。

尽管这类敲诈收发并非由于邮件遭到入侵导致,但邮件仍是最易被攻击的入口,我们对电子邮件的使用者和邮件系统搭建维护者提出如下建议:

用户电子邮件安全防护可参考以下防范建议:

1.提高个人安全意识,收发邮件时确认收发来源是否可靠,不要随意点击或者复制邮件中的网址,不要轻易下载来源不明的附件,建议对陌生人邮件一律不打开。

2.尽量不在非可控环境下登录电子邮件,如网吧的电脑、其他人的电脑等。

3.确保邮件收发和登陆终端系统的环境安全(PC、手机、PAD等),及时升级更新和进行漏洞补丁修复,安装终端安全防护软件并及时升级打开监控,确保邮件收发的环境安全。

4.邮箱密码必须使用强密码(例如:密码长度大于12位字符,且必须为数字、英文大小写字母、特殊字符组合),并定期更换密码;密码不得与其他服务混用。

5.如使用邮件客户端,确保客户端安装程序的安全性,按照邮件服务器支持的加密链接方式(如SSL)配置邮件收发,而不要使用明文协议收发邮件;对邮件客户端数据文件所在卷,建议采用卷加密(如Bitlocker)。

6.如使用浏览器收发邮件,需要使用HTTPS协议登陆信箱,而不要使用HTTP登陆。

7.按照组织规定规范邮件签名。

8.邮箱地址不要随意传播,减少攻击者找到攻击入口的可能;必须公开邮件地址的,可以把@符号用其他符号替换,避免被爬虫爬取识别后,成为垃圾邮件和攻击邮件群发的目标。

企业邮件系统要确保安全有很多系统的工作,在这里我们给出一些可以参考的文献:

1.配置安全管理和使用电子邮件策略:包括电子邮件权限、收发用户身份设置、电子邮件内容限制、电子邮件附件要求、邮件传输协议安全、异常邮件监控、用户备份和归档保存等,具体可参考《信息安全策略编制指南-L9电子邮件安全策略》。

2.保障邮件系统所在的网络安全:包括网络结构安全、入侵防范和安全审计等,可参考《可管理的网络计划V4.0(NSA/IAD)》[4]。

3.保障邮件系统软硬件安全:包括服务器、操作系统、数据库的安全防范策略,可参考《DISA安全技术实施指南STIG》[5]。

4.确保邮件系统的物理和管理安全:包括访问控制、管理制度等,具体可参考《YD/T 3161-2016邮件系统安全防护要求》。

附录一:参考链接

1.https://www.cisco.com/c/en/us/products/collateral/security/email-security-appliance/whitepaper_C11-737596.html

2.https://www.bleepingcomputer.com/news/security/new-sextortion-scam-pretends-to-come-from-your-hacked-email-account/

3.https://bitcoinwhoswho.com/blog/2018/09/30/42-countries-report-sextortion-email-scam/

4.https://cryptome.org/2016/01/nsa-16-0114.pdf

5.https://iase.disa.mil/stigs/Pages/index.aspx#

本文由安天授权嘶吼发布 如若转载,请注明原文地址: http://www.4hou.com/info/14202.html

推荐阅读